Ни сам не знам колико сам у претходних 10 година написао едукативних текстова који се тичу фишинга (phishing). Написао сам велики број процедура и одржао бар 20 awareness предавања где је главна тема био управо phishing. Зашто је онда мој први пост на domen.rs управо тај исти phishing?

Верујем да је већина вас који читате овај пост прочитала бар један чланак о овој теми или присуствовалa бар некој security awareness обуци где се причало о phishing нападима. Због чега се онда и даље бавимо фишингом и када ће ова агонија престати?

За разлику од имејла, који се од свог настанка суштински није много променио, phishing је доста напредовао.

Проблем и даље постоји и чини се да је присутнији него икада до сада. Додатни изазов је што су последице самих напада далеко теже него пре десетак година. У овом тексту се фокусирамо на то шта се све променило у сајбер свету и како је то, после више од 20 година интернета у Србији, и сама Србија одједном постала мета таргетираних phishing кампања.

Велика промена?

Примарна мотивација нападача у извођењу свих сајбер напада на компаније је новац.

Ту су се, у претходној деценији, догодиле две веома значајне ствари које ће из корена променити сам наступ нападача и знатно утицати на велику промену курса у сајбер криминалу.

Експанзијом рансомвера (ransomware) који енкриптује фајлове, који убрзо нападачима постаје омиљени тип малвера, и растом вредности криптовалута створио се један готово савршен бизнис модел.

Све оно што су годинама радили у „старим” сајбер нападима и phishing кампањама одједном је постало веома лако наплативо, и то наплативо мимо било каквих токова новца на које смо до сада навикли.

Нападачи данас, по добијању приступа, најчешће криптују податке на вашем рачунару или комплетној мрежи, учине их неупотребљивим, ваш посао у потпуности зауставе и за откључавање од вас траже да им на криптоновчаник уплатите одређену своту новца. Иако примаоци плаћања у криптотрансакцијама немају потпуну анонимност, она је неупоредиво више присутна него у ситуацијама када новац иде неким уобичајеним токовима (преко банке или слично). Win-win ситуација за нападаче.

Овакав сплет околности довео је до огромних промена, а значајно/у великој мери је утицао и на phishing. Сам рансомвер који енкриптује фајлове постоји већ више од 30 година, праву примењивост нашао је у претходној деценији.

Шта се десило са фишингом?

Није тешко закључити да је, као последица ових промена, phishing постао бољи. Када је кренуо да нападачима доноси више новца, кренуо је и да се пажљивије припрема, делује уверљивије и самим тим постао ефикаснији.

И пре ових промена phishing је био „оружје избора” за велики број нападача, пре свега због својих последица. Зашто би неко трошио сате, дане, месеце и године покушавајући да упадне у неку мрежу или да открије неку шифру (password) када ће помоћу успешног phishing напада до циља доћи у року од неколико минута?

Оно што је додатно одмогло корисницима јесте што сада, уместо преко имејл адресе, могу бити нападани и преко друштвених мрежа, Вајбера, Вотсапа и осталих апликација за комуникацију.

Није се повећао само број корисника уређаја за електронску комуникацију, већ се повећала и површина напада на појединца.

Оба фактора, број корисника и површина напада на корисника, значајна су за успешност phishing напада.

Шта се десило са фишингом у Србији?

Због језичке баријере и непостојања правих таргетираних phishing кампања, phishing мејлови су у електронским сандучићима грађана Србије завршавали готово случајно. Имејл поруке су биле на енглеском језику или на „Гугл транслејт“ српском и било их је релативно лако означити као сумњиве, јер су штрчале и биле потпуно ван контекста (о важности контекста за успешност phishing напада писаћемо у наредним постовима).

Били смо релативно заштићени и тако је било све до 2016. године, када се догодио један од првих phishing напада који је таргетирао Србију.

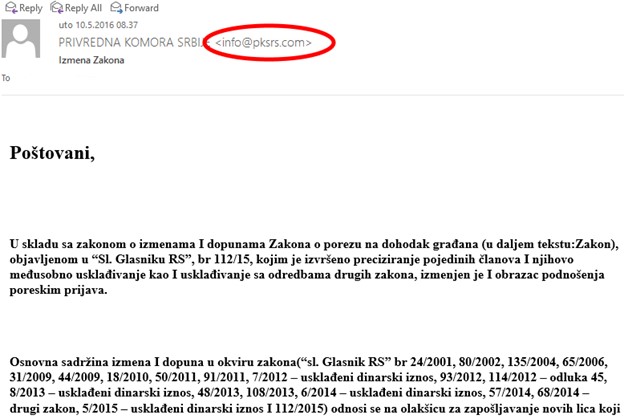

Уместо стандардних и бледих порука у сандучиће многих пословних корисника интернета у мају 2016. године стигао је овај имејл:

Извор: ИТ клиника

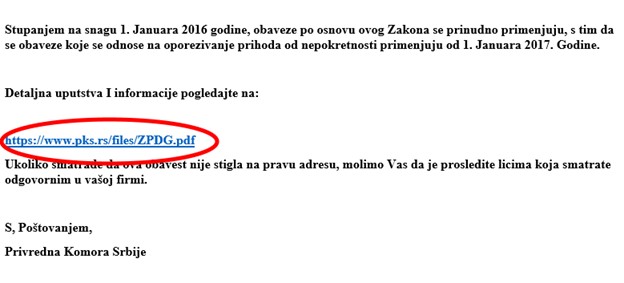

Извор: ИТ клиника

Тектонска промена у односу на све нападе које смо имали прилике да видимо раније. „Једина” ствар која у овој поруци није добра био је домен са кога је порука послата (pksrs.com уместо pks.rs). Убрзо након овог напада уследили су нови и још бољи. Најчешће се, у случају фишинга на српском језику, нападачи представљају као ваша банка и у тим порукама шаљу вам разне малициозне фајлове у којима се обично налази рансомвер или неки remote access tool, као што је то био случај у ПКС нападу.

Промене у сајбер простору, које смо описали на почетку текста, евидентно су довеле до тога да сада нападачи „имају рачуна” да phishing кампање припремају и за наше тржиште.

Рекли смо да је phishing по квалитету напредовао на глобалном нивоу, али због ниске почетне тачке у Србији тај раст је много очигледнији. Просечан корисник интернета код нас до 2016. године готово да и није имао искуства са квалитетним нападима, док су просечни корисници са енглеског говорног подручја свакодневно бомбардовани разним нападима и имају много више искуства.

Како да решимо овај проблем?

Као што је поменуто у првим редовима овог текста, решење је едукација корисника.

Због тога и отварамо ову серију текстова о phishing нападима.

За сада смо направили увод како бисмо објаснили шта се то дешава у сајбер простору и зашто и даље причамо о нападу који је стар колико и сам имејл.

У наредним текстовима говорићемо о техничким и нетехничким мерама заштите, пролазити кроз конкретне примере phishing напада и сагледавати њихове последице.

Верујем да ће вам бити интересантно, али пре свега корисно.

Останите безбедни!